Вымогатель Ordinypt безвозвратно уничтожает данные своих жертв

Первым шифровальщика Ordinypt заметил ИБ-специалист Майкл Гиллеспи (Michael Gillespie), когда один из пострадавших загрузил информацию о малвари на ID-Ransomware. Чуть позже, вначале текущей недели, специалисты компании G Data «поймали» образчик вымогателя, изучили его и пришли к выводу, что Ordinypt атакует преимущественно пользователей из Германии, если верить статистике VirusTotal, а также принять во внимание, что письма, распространяющие вымогателя, и сообщения с требованием выкупа написаны на немецком языке.

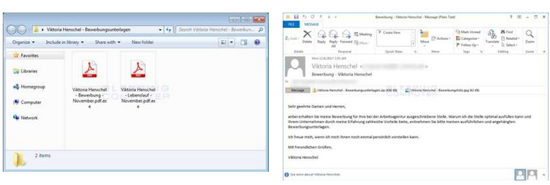

Также как оригинальный шифровальщик Petya, новая угроза распространяется под видом резюме, присланных в ответ на открытую вакансию. Такие письма, как правило, содержат два файла: изображение JPG, якобы изображающее соискательницу, а также архив ZIP, в котором должно храниться резюме. На самом деле архив содержит два файла EXE с двойными расширениями и кастомными иконками, то есть замаскированные под файлы PDF.

Однако наиболее интересный факт, связанный с Ordinypt, относится далеко не к способам его распространения. Дело в том, что код малвари также изучил реверс-инженер Филип Макенсен (Philipp Mackensen), и выяснилось, что Ordinypt – это не шифровальщик, а вайпер.

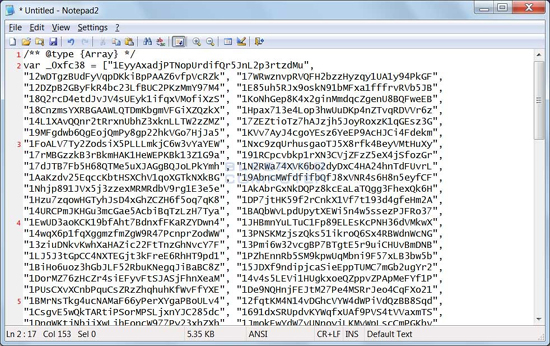

По словам специалиста, вредонос вообще не шифрует данные своих жертв, он попросту подменяет содержимое файлов случайным набором букв и цифр, и удаляет оригинальные версии файлов. Исследователь считает, что таким образом Ordinypt маскируется под вымогателя, чтобы у пользователей не возникло подозрений, но настоящая цель разработчиков малвари – именно уничтожение информации.

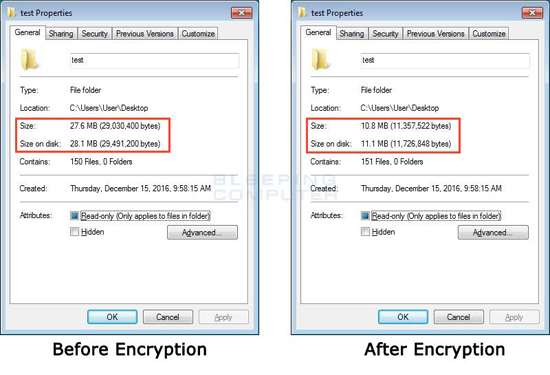

Тот же алгоритм, который используется для наполнения файлов случайным набором из букв и цифр, используется для генерации имен якобы зашифрованных файлов. При этом нельзя сказать, что угроза маскируется под вымогателя очень старательно. Дело в том, что после окончания «шифрования» новые файлы зачастую «весят» вдвое меньше своих оригиналов, что не может не вызывать подозрений.

Еще один довод в пользу того, что Ordinypt умышленно создавался как вайпер – криптовалютные кошельки, на которые операторы малвари требуют перевести выкуп. Так, в сообщении с требованием выкупа нет никаких контактов операторов малвари, а также никаких ID, присвоенных пострадавшему. И, как оказалось, даже отображаемые в записке биткоин-адреса случайным образом выбирает специальный JavaScript из 101 кошелька, жестко закодированного в исходниках Ordinypt.

Суммируя вышеперечисленные факты, эксперты предполагают, что авторы Ordinypt ведут умышленную вредоносную кампанию, цель которой – саботировать работу ряда немецких компаний. Так, злоумышленники явно стремятся вывести из строя как можно больше машин и намеренно уничтожают данные, а финансовая выгода их не интересует.

Источник: xakep.ru

Еще никто не комментировал данный материал.

Написать комментарий