TechCrunch: На смену технологии распознавания лиц пришло распознавание автомобильных номеров

Возможно, вы уже слышали об автоматическом распознавании номерных знаков — известном как ALPR, пишет TechCrunch. Эти камеры установлены в США, контролируют их в основном полицейские управления и правительственные учреждения. При этом они могут показать, где вы живете, куда идете и кого видите.

Многие считают такие камеры массовым вторжением в частную жизнь, а некоторые – даже юридически сомнительными. В США десятки тысяч ALPR записывают тысячи номеров и мест каждую минуту.

Определенные камеры подключены к Интернету, и их легко идентифицировать. Более того, некоторые из них "сливают" конфиденциальные данные об автомобилях и водителях, а многие имеют слабую защиту, которая делает их доступными.

В течение многих лет исследователи безопасности предупреждали, что устройства ALPR открыты и слишком часто доступны через Интернет. Фонд электронных рубежей обнаружил в 2015 году десятки открытых устройств вскоре после выявления уязвимости всей сети ALPR в Бостоне, из-за ошибки безопасности сервера. За последние три года мало что изменилось.

В течение недели TechCrunch обнаружил более 150 устройств ALPR от нескольких производителей, подключенных и доступных для поиска в Интернете. Многие камеры ALPR были полностью открыты. У большинства установлен пароль по умолчанию, задокументированный в руководстве по использованию.

"Правоохранительные органы будут продавать эту технологию и рассматривать ее как единовременное вложение, но не вкладывать средства в кибербезопасность для защиты информации или самих устройств", — заявил старший исследователь Фонда электронных рубежей Дейв Маасс.

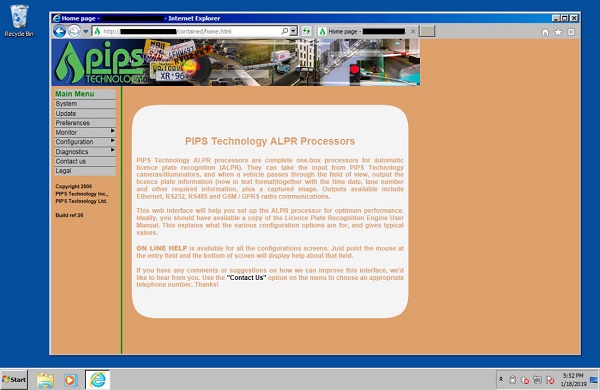

Исследователь безопасности Дариус Фримон был одним из первых, кто обнаружил полицейские камеры ALPR в 2014 году в Shodan, поисковой системе для открытых баз данных и устройств. Фримон нашел одну популярную на тот момент модель камеры ALPR — P372, созданную и выпущенную PIPS Technology в 2004 году.

Тогда пароль по умолчанию не представлял особой опасности. Но сегодня на Shodan все еще можно увидеть дюжину устройств. Хотя веб-интерфейсы в большинстве случаев заблокированы, многие из этих устройств допускают неаутентифицированный доступ через telnet — что позволяет вообще выполнять команды на устройстве без пароля, предоставляя доступ к базе данных каждого девайса с собранными номерными знаками.

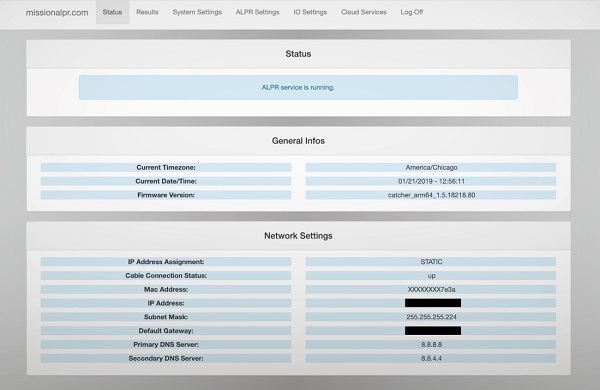

Полиция в Калифорнии использовала более дюжины камер ALPR, появившихся ранее в Shodan. Было обнаружено онлайн два сервера ALPR техасской фирмы MissionALPR, более 80 отдельных устройств AutoVu SharpV, созданных компанией Genetec. И многие из камер ALPR, выявленных годы назад — даже в 2012 — все еще в сети.

Не только полиция использует услуги ALPR. Частные компании, такие как крупные кампусы и университеты, также вкладывают значительные средства в ALPR, но не знают о рисках, связанных с хранением огромных объемов данных.

"В Калифорнии в соответствии с законодательством штата вы несете ответственность за поддержание разумных мер безопасности для защиты от несанкционированного доступа. Если окажется, что кому-то причинен вред из-за устройства считывания номерных знаков, и не будет базовой защиты, вам придется платить штраф", — заявил Маасс.

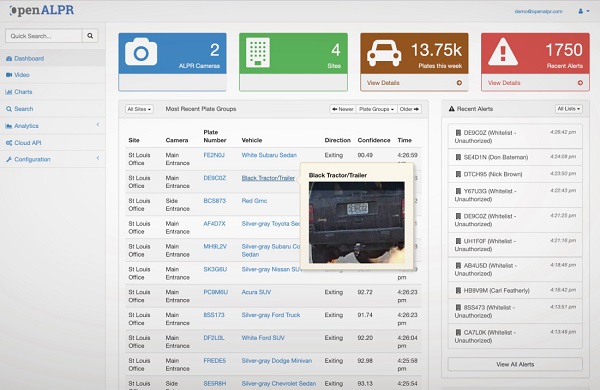

Хотя многие камеры ALPR основаны на аппаратном обеспечении, более дешевые или домашние системы используют веб-камеру, подключенную к Интернету, и бесплатное ПО для распознавания автомобильных номеров, такое как OpenALPR. OpenALPR не имеет пароля по умолчанию (хотя многие все еще доступны для поиска в Интернете), но оно с открытым исходным кодом, поэтому устройство бесплатно для скачивания и довольно дешево в эксплуатации.

Но это означает, что теперь любая камера может стать камерой ALPR. Показательный пример: когда полиция в городе Оринда, недалеко от Сан-Франциско, начала устанавливать камеры (не ALPR), реагирующие на движение, журналисты NBC смогли получить с помощью одного публичного запроса более пяти миллионов фотографий в трехмесячный период с 13 камер города. Затем местный житель использовал бесплатное программное обеспечение ALPR, чтобы превратить изображения в доступную для поиска базу данных номерных знаков.

Существует тонкая грань между использованием технологий для борьбы с преступностью и наблюдением за соседями. Но производители устройств могут — и скоро должны — сделать больше, чтобы защитить свои устройства от взлома или просто утечки данных.

Напомним, ранее InternetUA писал о Shodan – несколько дней назад хакеры выложили в открытый доступ скриншоты со взломанных устройств (в том числе и камер), подключенных к Интернету. Эксперты утверждают: все, что остается в сети на долгое время, рано или поздно взломают.

Еще никто не комментировал данный материал.

Написать комментарий