Сайт Донецкой ОГА оставил лазейку для российских хакеров

«Дыра», через которую ранее российские хакеры взломали сайт Донецкой областной военно-цивильной администрации, спустя несколько месяцев вновь оказалась на портале.

Об этом на своей странице в Facebook сообщил спикер Украинского киберальянса, известный в сети под ником Шон Таунсенд, передает InternetUA.

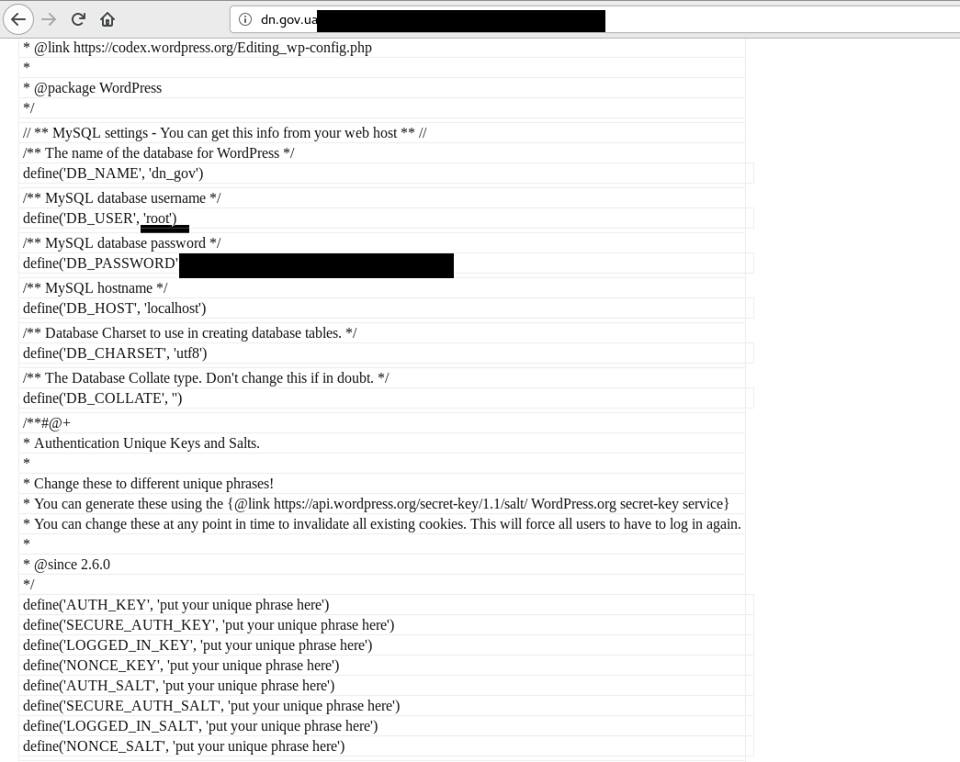

По словам хактивиста, уязвимость позволяет просмотреть любой файл на сервере, в том числе узнать root-пароль от MySQL.

Напомним, весной этого года российские хакеры взломали ресурсы Донецкой областной военно-цивильной администрации.

– Там был установлен web-shell, в логах – видна активность из Самары. Хакеры пытались зайти дальше в сеть. В таком виде Донецкая ОВЦА простояла недели две. Как мне потом объяснили люди, имеющие отношение к этой системе, они там устроили засаду. То есть, ждали, пока российские хакеры туда вернутся, чтобы что-нибудь о них ещё узнать. А в это время практически любой желающих мог лазить по их дискам прямо из браузера без пароля. Оттуда сразу открывался доступ во внутреннюю сеть, – рассказывал о ситуации спикер УКА во время конференции NoNameCon.

Тогда, спустя некоторое время портал всё-таки оказался вне доступа, ссылаясь «на технические неполадки», а потом вновь заработал как ни в чем не бывало. Но, как оказалось, уязвимость, использованная российскими хакерами, также оказалась на месте.

– Потом всё-таки сайт повалили, сослались на «временные технические неполадки» и сетью занялось ГП «Украинские Специальные Системы». И теперь дыра, через которую был взломан сайт, снова на месте. Я полагаю, что её восстановили из бэкапа. Она позволяет просмотреть любой файл на сервере, например, рутовый пароль от MySQL. Это всё, что вам нужно знать о CERT-UA, Госспецсвязи, ГП УСС и администраторах этой чудо-городушки, – прокомментировал спикер УКА.

Еще никто не комментировал данный материал.

Написать комментарий