Представлен новый вариант атаки Spectre на процессоры

Группа исследователей из Северо-Восточного университета и команды IBM Research обнаружила новый вариант уязвимости Spectre, которую можно проэксплуатировать через браузер. Как и в предыдущих случаях, новая проблема, получившая название SplitSpectre, представляет собой уязвимость в механизме спекулятивного выполнения, реализованном в современных процессорах.

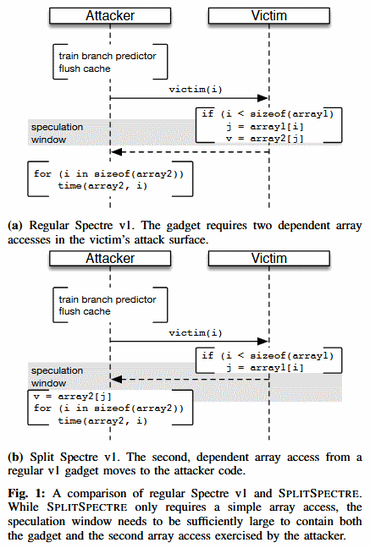

Различие между SplitSpectre и Spectre v1, обнаруженной в минувшем году, заключается в методе выполнения атаки. Способ эксплуатации SplitSpectre более простой в исполнении по сравнению с оригинальной атакой Spectre. Специалисты опубликовали схему, демонстрирующую отличие Spectre v1 (вверху) от SplitSpectre (внизу):

Как пояснили исследователи, данная атака технически увеличивает длину окна спекулятивного выполнения. Новый метод был успешно протестирован на процессорах Intel Haswell, Skylake и AMD Ryzen с использованием JavaScript-движка SpiderMonkey 52.7.4.

За прошедший год различные производители аппаратного обеспечения и разработчики ПО реализовали меры, предотвращающие эксплуатацию уязвимостей класса Spectre. Их вполне достаточно для защиты от атаки SplitSpectre, однако в зоне риска остаются пользователи, не установившие данные обновления, отмечают исследователи. Более подробную информацию о новом методе можно найти здесь.

Источник: securitylab.ru

Еще никто не комментировал данный материал.

Написать комментарий