Новый банковский троян для Android развлекает своих жертв игрой

Специалисты компании «Доктор Веб» обнаружили в каталоге Google Play банковского трояна Android.Banker.2876, распространявшегося под видом официальных приложений нескольких европейских кредитных организаций (Bankia, Banco Bilbao Vizcaya Argentaria (BBVA) и Santander, французских Credit Agricole и Groupe Banque Populaire, а также немецкой Postbank). В общей сложности было найдено шесть модификаций угрозы и все они уже удалены из официального каталога приложений.

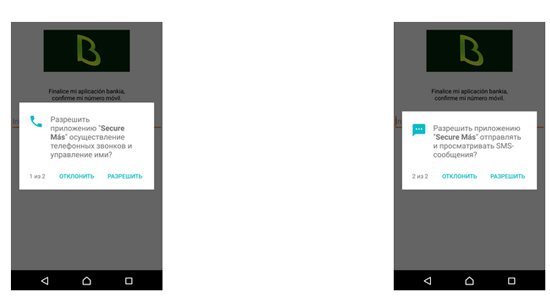

Вредонос действовал классическим для банковской малвари образом. После запуска пользователем он запрашивал доступ к управлению телефонными звонками и совершению вызовов, а также к отправке и получению SMS-сообщений. При этом на устройствах c ОС Android ниже версии 6.0 эти разрешения предоставляются автоматически во время установки. Примеры таких запросов показаны на изображениях ниже.

Затем банкер собирал и передавал в облачную базу данных Firebase конфиденциальную информацию:

-текущее время;

-IMEI-идентификатор;

-MEID-идентификатор (идентификатор для CDMA-устройств);

-deviceToken – токен Firebase для зараженного устройства;

-код страны SIM-карты;

-код оператора связи;

-название оператора связи;

-номер телефона;

-IP-адрес;

-MAC-адрес Wi-Fi-адаптера;

-наименование модели, производителя и бренда устройства.

Если данные удалось успешно отправить в БД, троян информировал своих операторов о том, что был зарегистрирован новый пользователь (посредством сервиса Firebase Cloud Messaging). Для этого он передавал сообщение типа «New user» с текстом «New user added with device id <id устройства>», где id устройства – идентификатор зараженного смартфона или планшета.

Затем троян показывал пользователю окно с сообщением, в котором потенциальной жертве, якобы для продолжения работы с программой, предлагалось указать номер телефона. При этом каждая из модификаций банкера предназначена для конкретной аудитории. Например, если троян имитирует приложение испанского банка, то его интерфейс и демонстрируемый текст будут на испанском языке.

Введенный жертвой номер также передавался в облачную базу данных, а пользователь видел второе сообщение. В нем говорится о необходимости подождать подтверждения «регистрации». Здесь же отображается кнопка «Submit», при нажатии на которую совершенно неожиданно для жертвы вирусописателей запускается встроенная в приложение игра.

Если ранее малвари удалось загрузить в облако информацию о мобильном устройстве, она скрывает свой значок с главного экрана и в дальнейшем запускается в скрытом режиме автоматически при включении зараженного смартфона или планшета.

Троян перехватывал все входящие SMS-сообщения и сохранял их содержимое в локальную базу данных. Кроме того, текст сообщений загружался в базу Firebase и дублировался в SMS, отправляемых малварью на мобильный номер киберпреступников.

В результате злоумышленники были способны получать одноразовые пароли подтверждения банковских операций и другую конфиденциальную информацию, которая может быть использована для проведения фишинговых атак. Помимо этого, собираемые трояном номера телефонов могли помочь вирусописателям в организации различных мошеннических кампаний.

Источник: xakep.ru

Еще никто не комментировал данный материал.

Написать комментарий