Китайские iPhone не отличить от оригинала

Производители поддельных iPhone из Китая, очевидно, смекнув, что три SIM-карты и антенна для телевизора не добавляют их изделиям сходства с оригиналом, пересмотрели свою политику проектирования устройств. Как удалось выяснить Motherboard, китайские копии iPhone изменились так сильно, что отличить их от настоящих будет не так-то просто.

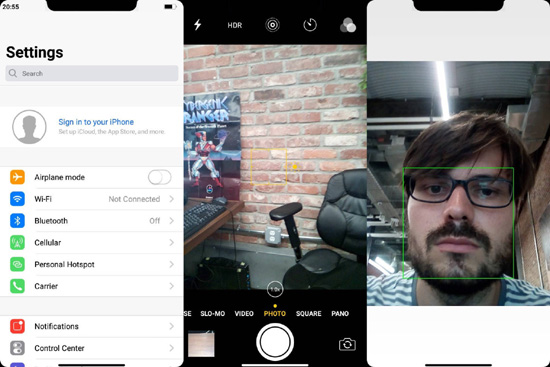

Несколько месяцев назад корреспондент Motherboard по заданию редакции приобрел поддельный iPhone X всего за 100 долларов США. К его удивлению смартфон оказался почти полной копией оригинала, если не считать чуть более толстых рамок и выемки в дисплее, которую китайские мастера предпочли реализовать программным методом.

Китайский iPhone X

Как превратить Android в iOS

Удивительнее всего оказалось то, как выглядит интерфейс операционной системы. Включение, рабочий стол, пиктограммы приложений и прорисовка отдельных элементов — все выглядит ровно так, как на настоящем iPhone X. Здесь даже есть поддержка Face ID, который хоть и работает на основе программных алгоритмов, но вполне сносно распознает ваше лицо.

Утопия закончилась при запуске приложений. Как оказалось, вместо App Store на устройство ожидаемо предустановили каталог Google Play, вместо «Подкастов» — YouTube, а вместо «Здоровья» — непонятное нечто от сторонних разработчиков. Зато приложения «Настроек» и «Почты» оказались максимально приближены к своим аналогам на iOS.

Безопасность

Несмотря на очевидные намеки на присутствие на борту смартфона ОС Android, было решено отдать его на проверку экспертам в области кибербезопасности компании Trail of Bits, которые оказались удивлены точностью имитации интерфейса iOS. Но то, что ждало их при более тщательном анализе программной платформы, поразило их не меньше.

По словам Криса Эванса, исследователя Trail of Bits, устройство оказалось доверху наполнено вредоносными приложениями и бэкдорами. Многие штатные приложения вроде «Компаса», «Акций» или «Часов» имеют разрешение на доступ к переписке, а поддельный браузер Safari использует бэкдор, который позволяет удаленно выполнять на устройстве вредоносный код.

iCloud

Кроме того, устройство собирает учетные данные пользователей iCloud, предоставляя к ним доступ всем приложениям, которые в свою очередь перенаправляют их на удаленные сервера. Как именно эти сведения будут использоваться в дальнейшем, остается только догадываться и надеяться на лучшее, если вы имели неосторожность залогиниться на устройстве.

Источник: appleinsider.ru

Еще никто не комментировал данный материал.

Написать комментарий