Исследователи придумали, как использовать «умные» лампочки для извлечения данных

Специалисты компании Checkmarx изучили работу «умных» лампочек Magic Blue и пришли к выводу, что с их помощью можно похищать данные.

Лампочки Magic Blue китайской компании Zengge работают как с Android, так и с iOS, а для коммуникаций используют Bluetooth 4.0. Согласно официальному сайту Zengge, компания является поставщиком Philips и Osram.

Лампочки рекламируются как поддерживающие Bluetooth Low Energy (Bluetooth LE или Bluetooth Smart), и исследователи сфокусировались на моделях, использующих Low Energy Attribute Protocol (ATT).

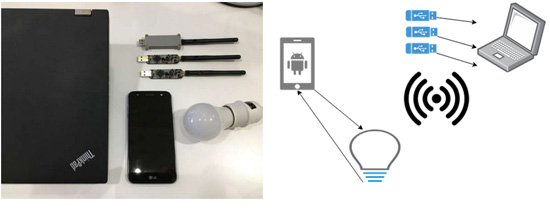

Для установления связи между устройствами лампочки полагаются на метод Just Works, что и позволило исследователям поснифать коммуникации между ними мобильным приложением. Для этого специалисты спарили смартфон с приложением iLight с лампочками, задействовали три донгла uberteeth и ноутбук с Linux на борту, и начали отдавать устройствам команды, одновременно перехватывая трафик и выявляя в нем передаваемые команды.

Собрав достаточно данных, эксперты получили возможность управлять цветом лампочек и их яркостью, и попробовали использовать это преимущество для извлечения данных с зараженного устройства.

«Свет может передаваться на большие расстояния, что и было нашей целью. Представьте себе следующий сценарий атаки: устройство BLE (смартфон) компрометирует малварь. Эта малварь похищает учетные данные пользователя. Украденная информация передается атакующему через расположенную поблизости лампочку BLE», — рассказывают исследователи.

Чтобы подучить такую передачу на большом расстоянии, атакующему понадобится вооружиться смартфоном, подключенным к телескопу, а жертва, вероятнее всего, вообще не заметит ничего подозрительного.

В ходе экспериментов, исследователи создали два приложения: одно работает на устройстве жертвы и передает данные лампочкам (более слабое свечение означает 1, более яркое 0), а другое работает на смартфоне атакующего и принимает данные. Специалисты пишут, что на ближних дистанциях обработать такую передачу можно при помощи камеры обычного смартфона, без какого-либо спецоборудования.

При этом приложение для извлечения данных имеет два режима работы: нормальный и скрытый. Нормальный режим заметен невооруженным человеческим глазом (лампочки отчетливо мигают), но позволяет передавать данные на большие расстояния. Скрытый же режим практически незаметен визуально, он использует определенные оттенки синего и позволяет провести тайную атаку, хотя расстояние передачи данных при этом сокращается.

В заключение исследователи отмечают, что подобную атаку можно осуществить на любые «умные» лампочки, которые атакующий может взять под свой контроль. Видеодемонстрацию атаки с извлечением данных можно увидеть ниже.

Источник: xakep.ru

Еще никто не комментировал данный материал.

Написать комментарий