CNBC: киберпреступные организации оказались слишком похожи на обычные компании

Киберпреступные организации соревнуются друг с другом за клиентов, ведут борьбу за лучших менеджеров проектов и даже ищут лидеров, которые выполняют функции генеральных директоров, пишет CNBC. Исследователи из IBM и Google рассказали, как работают киберпреступные группы: они часто имитируют поведение компаний, в том числе и той, на которую вы можете работать.

"Мы видим их дисциплину, они активны в рабочее время, у них есть выходные, работают по обычному графику. Все зависит от группы. В организованной преступности, безусловно, есть начальник. Этот человек не обязательно делает всю работу. Они нанимают субподрядчиков", — поделился руководитель отдела аналитики угроз IBM Security Калеб Барлоу. По его словам, важно понимать, как злонамеренные хакеры могут структурировать свои бизнес-операции, поскольку подпольная экономика часто функционирует параллельно с более широкой.

Они ставят цели на квартал и достигают их

Киберпреступные организации не похожи друг на друга, но типичная структура выглядит следующим образом: лидер, как генеральный директор, наблюдает за более широкими целями организации. Он помогает нанять менеджеров по проектам, выполняющих различные части каждой кибератаки.

Если целью группы является получение денег путем взлома компании и кражи ее информации, менеджеры будут наблюдать в масштабах преступления за различными функциями, которые соответствуют их специализациям.

Специалисты по вредоносному программному обеспечению могут начать с покупки или настройки собственного продукта, чтобы украсть точный вид необходимой группе информации. Другой сотрудник может отправлять мошеннические письма для доставки вредоносного программного обеспечения целевым компаниям. Как только программное обеспечение успешно доставлено, третий специалист может работать над расширением доступа группы к корпорации и искать конкретную информацию, которую группа надеется продать на черном рынке.

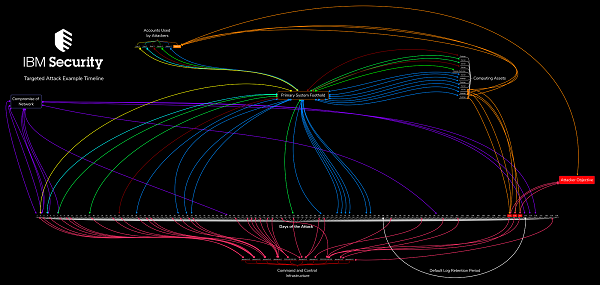

IBM предоставила графическое представление о том, как выглядит настоящая 120-дневная целевая хакерская кампания против компании из списка Fortune 500 с точки зрения криминальной группы, которая ее выполняет. В этом случае атака на компанию из списка Fortune 500 подразумевала кражу и уничтожение данных, причем разные цвета примерно представляют разные рабочие функции.

Слева на графике злоумышленники, которые специализировались на компрометации корпоративных сетей, пробились в бизнес, чтобы закрепиться. Другие менеджеры скомпрометировали различные учетные записи сотрудников, похитив их данные, и использовали эти аккаунты для выполнения различных задач в схеме, от получения доступа к конфиденциальным областям до сбора информации.

Разрывы во временном графике представляют собой периоды, когда хакеры прекратили выполнять некоторые из своих действий, чтобы компания не отключила датчики обнаружения преступной деятельности. В конце 120-дневного цикла другие специалисты, представленные ярко-красным цветом, заканчивают работу, используя различный вредоносный код для уничтожения своих следов, а также данных компании.

Они сотрудничают и конкурируют друг с другом

Криминальные группы не существуют в вакууме. "Если я хороший разработчик, то создам вирусов-вымогателей и продам их так же, как законные компании, которые предлагают программное обеспечение. Тогда я буду поддерживать вредоносное ПО, и, если вы найдете жертв, заразите их и заплатите, я возьму 10% или 20%", — пояснил главный исследователь Alphabet "Other Bet" Хуан Андрес Герреро-Сааде.

В последние годы некоторые из этих поставщиков услуг сократили свои доходы. В первой половине этого десятилетия стало популярным вредоносное программное обеспечение, известное как банковские трояны, которые крадут учетные данные человека для получения денег с его банковского счета. Специалисты, предлагающие услуги по отмыванию средств, пользовались большим спросом. В последние годы этот спрос уменьшился, поскольку вирусы-вымогатели стали более популярными, и преступники смогли напрямую получать деньги.

По словам Герреро-Сааде, у преступных группировок работают "пробивные" продавцы, чтобы вытеснить своих конкурентов путем кражи территории. Это распространено среди специалистов, которые предлагают атаки типа DDoS. Для одной DDoS-атаки по найму характерно нападать только на компьютеры, которые уже были скомпрометированы конкурентом, а затем использовать эту бот-сеть для собственных целей. Преступники, у которых в ботнете больше компьютеров, более эффективны. Таким образом, DDoS-атаки по найму могут подорвать конкуренцию.

Они становятся слишком большими и прогорают

Как заявил руководитель отдела реагирования на инциденты безопасности IBM X-Force Кристофер Скотт, когда компании становятся слишком большими и организованными, их довольно просто идентифицировать — и, таким образом, они уходят из бизнеса.

"Когда вы имеете дело с более бюрократическими организациями, эти действия очень предсказуемы. Одна группа Dyre, специализирующаяся на банковских троянах, стала настолько большой в 2015 году, что ее было очень легко идентифицировать и закрыть. Понимание этих тенденций важно для компаний, которые ведут борьбу с киберпреступниками. Если вы преследуете конкретного противника, вы можете понять, сколько из тех же инструментов, методов и практик они используют", — прокомментировал Скотт.

Еще никто не комментировал данный материал.

Написать комментарий