Специалисты обнаружили новый ботнет Satori, насчитывающий более 280 000 активных ботов

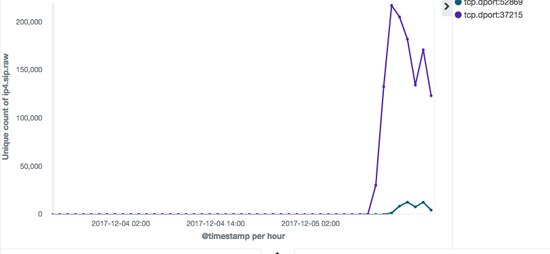

Специалист компании Qihoo 360 Netlab Ли Фенгпей (Li Fengpei) сообщил о появлении новой версии известной IoT-малвари Mirai, на базе которой неизвестные создали ботнет Satori. Исследователь утверждает, что ботнет возник 5 декабря 2017 года, словно ниоткуда и принялся массово сканировать порты 37215 и 52869. Всего за 12 часов наблюдений удалось заметить, что активность Satori исходит более чем с 280 000 разных IP-адресов.

Данная вариация Mirai заметно отличается от предыдущих версий. Напомню, что исходные коды Mirai были опубликованы в открытом доступе еще осенью 2016 года, и с тех пор ИБ-исследователи находили множество различных модификаций IoT-вредоноса, но все они мало отличались от оригинала. Satori – это немного другой случай. Если обычная версия Mirai работает как Telnet-сканер, при этом используя длинные списки логинов и паролей, подходящих для различных «умных» устройств, то Satori имеет на вооружении два эксплоита.

По данным Qihoo 360 Netlab, уже 263 250 IP-адресов сканируют порт 37215 в поисках новых жертв, а еще 19 403 IP-адресов сканируют порт 52869.

Судя по всему, порт 37215 используется для эксплуатации некой уязвимости нулевого дня, чем и объясняется стремительный рост ботнета. Тогда как исследователи Qihoo 360 Netlab пока отказались разглашать информацию о проблеме, их коллега Дэйл Дрю (Dale Drew), главный стратег по вопросам безопасности крупного провайдера CenturyLink, рассказал журналистам ArsTechnica, о какой именно уязвимости может идти речь.

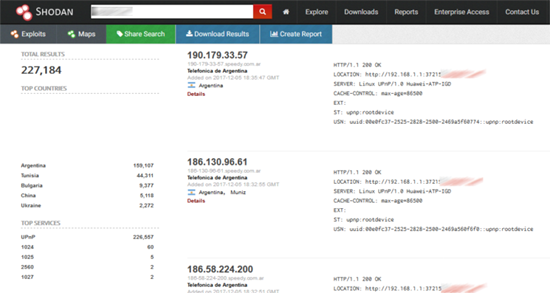

По словам Дрю, Satori эксплуатирует 0-day баг в роутерах Huawei Home Gateway. Уязвимость, позволяющую выполнить на этих устройствах произвольный код, в конце ноября 2017 года обнаружили специалисты компании Check Point. К сожалению, подробностей о данной бреши пока практически нет. По данным поисковика Shodan, в онлайне можно обнаружить не менее 225 000 уязвимых девайсов.

Эксплоит для порта 52869 – это известная и довольно старая уязвимость в устройствах компании Realtek (CVE-2014-8361). В большинстве случаев обновление, закрывающее эту брешь, уже давно установлено на устройствах, и, очевидно, именно этим объясняется меньший успех таких сканирований.

В своем отчете Ли Фенгпей предполагает, что появление ботнета Saroti может быть связано с ситуацией, которую аналитики компании обнаружили в Аргентине в конце ноября. Напомню, что тогда специалисты нашли крупный Mirai-ботнет, уже насчитывающий более 100 000 устройств. «Аргентинская» версия Mirai так же использует ряд эксплоитов для IoT-устройств, и Фенгпей отмечает, что с Satori этого вредоноса «роднят» одинаковые имена некоторых файлов и C&C протоколы.

Впрочем, пока специалисты не делают никаких окончательных выводов, продолжают наблюдать за Satori и собирать данные.

Источник: xakep.ru

Еще никто не комментировал данный материал.

Написать комментарий